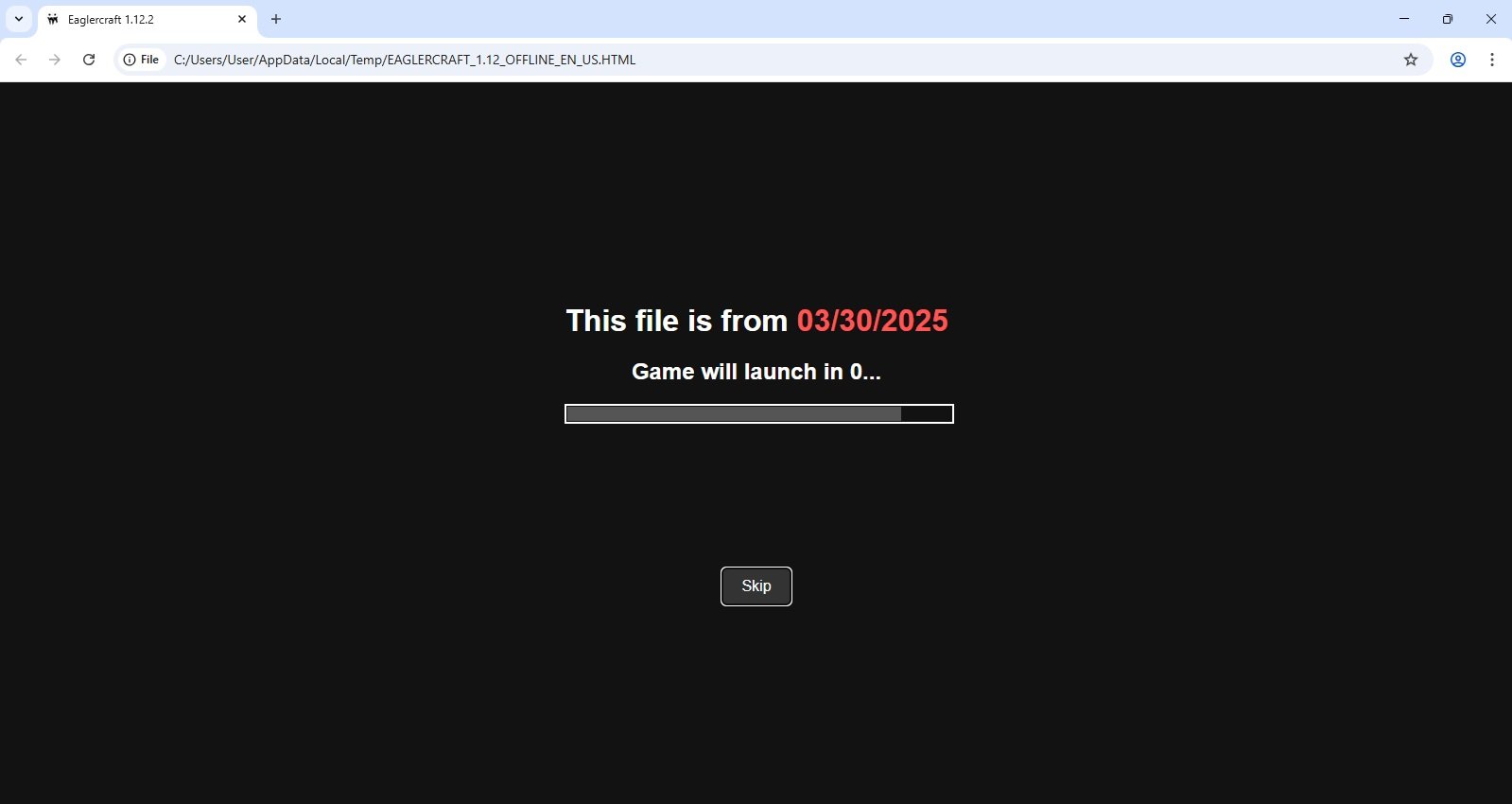

L’histoire commence comme un téléchargement banal. Un joueur tombe sur un fichier présenté comme Eaglercraft 1.12 Offline, censé offrir une version de Minecraft jouable directement dans un navigateur. Rien d’inhabituel pour qui connaît les versions alternatives du jeu… sauf que cette fois, le lancement ne se limite pas à afficher des blocs et des creepers. Pendant que l’écran charge la partie, un autre programme se réveille en arrière-plan.

Table des matières

Derrière le jeu, un logiciel espion bien connu

D’après les analystes de Point Wild, Eaglercraft 1.12 Offline n’a rien d’officiel. C’est un clone du jeu, conçu pour fonctionner sans installation grâce à un simple navigateur web. Ce format est souvent apprécié dans des environnements où l’on ne peut pas installer de logiciels, comme certaines écoles ou ordinateurs partagés. Dans ces contextes, il est facile de comprendre pourquoi un tel fichier attire la curiosité… mais cela en fait aussi une porte d’entrée idéale pour des attaques.

L’installateur contient en réalité NjRat, un “Remote Access Trojan” apparu il y a plus de dix ans. Les cybercriminels l’apprécient pour sa capacité à donner un contrôle total sur une machine compromise. Une fois infiltré, il ne se contente pas d’observer : il peut agir comme si l’attaquant se trouvait physiquement devant l’ordinateur.

Ce que fait NjRat une fois en place

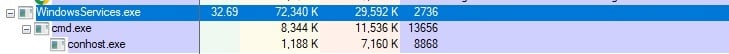

Au lancement, le fichier installe plusieurs composants. L’un d’eux, baptisé WindowsServices.exe, imite le nom d’un élément système pour ne pas éveiller les soupçons. Sa mission :

- intercepter les frappes clavier (identifiants, mots de passe, messages),

- activer webcam et microphone sans autorisation,

- prendre des captures d’écran,

- s’ajouter au démarrage pour revenir à chaque redémarrage du PC.

Selon Point Wild, il sait aussi se défendre. S’il détecte des outils comme Wireshark, Process Hacker ou Sandboxie, il peut provoquer un écran bleu (BSOD) afin d’interrompre toute tentative d’analyse.

Une communication vers l’Inde

Les chercheurs ont retracé la connexion établie par le malware. Celle-ci passe par un serveur hébergé sur l’infrastructure cloud d’Amazon, dans la région de Mumbai, en Inde. Ce lien sert à transmettre les données collectées et à recevoir de nouvelles instructions.

Autre élément inquiétant : NjRat est capable d’utiliser un tunnel Ngrok, ce qui complique la détection et le blocage de ses communications.

Un choix de cible réfléchi

Pourquoi un clone de Minecraft ? Parce qu’il attire un public qui, bien souvent, ne se méfie pas. Les joueurs jeunes ou occasionnels sont plus enclins à télécharger rapidement une version “gratuite” ou “offline” sans vérifier sa provenance. Dans le cas d’Eaglercraft, le fait qu’il soit couramment utilisé dans les établissements scolaires facilite encore la diffusion de l’attaque, car ces environnements sont rarement configurés pour contrer ce type de menace.

Comment ne pas tomber dans le piège ?

Pour éviter de tomber dans ce genre de piège, les recommandations sont simples :

- Téléchargez Minecraft uniquement depuis le site officiel ou des plateformes reconnues.

- Évitez les fichiers exécutables provenant de forums ou de sites non vérifiés.

- Vérifiez la réputation d’un mod, d’une map ou d’un pack avant toute installation.

- Maintenir un antivirus actif et à jour.

Conclusion

L’affaire Eaglercraft 1.12 Offline rappelle qu’en matière de sécurité informatique, le danger ne vient pas toujours d’où on l’attend. Un jeu en apparence inoffensif, surtout lorsqu’il est jouable directement dans un navigateur et largement diffusé dans des contextes comme les écoles, peut devenir la porte d’entrée idéale pour un logiciel espion. Les pirates misent sur la curiosité et la confiance des joueurs, en particulier des plus jeunes, pour diffuser leurs malwares. La meilleure défense reste donc la vigilance : toujours vérifier la provenance d’un fichier, privilégier les sources officielles et ne pas céder aux versions “miracle” qui promettent un accès facile au jeu.

Source : hackread